La difesa dei dati è una delle principali preoccupazioni di ogni utente e spesso, per evitare brutte sorprese, si ricorre a soluzioni drastiche che molto più si addicono agli addetti ai lavori piuttosto che al profilo dell’utente medio.

Questo significa che per proteggere il nostro iMac dobbiamo essere dei perfetti smanettoni o nerd? La risposta è no, bastano pochi e semplici passaggi.

Questa guida promette di offrirvi una strategia di difesa in quattro mosse ma dai risultati garantiti, vediamo come fare!

Password più sicure

Potrebbe sembrare una banalità ma ogni difesa dei dati che si rispetti parte proprio dalla scelta di una password adeguata.

Il consiglio è quello di utilizzare tutte le possibili combinazioni di lettere, numeri e segni grafici per crearne una da non poter essere mai indovinata.

Inoltre dimenticate la pigrizia e cercate di usare password diverse rispetto a quelle in uso su altri dispositivi in vostro possesso e sulle vostre utenze ed affiliazioni internet.

Utente amministratore

Se il vostro iMac è accessibile anche ad altri elementi della vostra famiglia come figli o nipoti, assicuratevi che il loro accesso avvenga in maniera diversa rispetto al vostro.

Impostate quindi un utente amministratore che controlli il Mac e tutti i dati presenti in memoria ed aggiungete ad esso tanti utenti standard quanti sono i vari utilizzatori, ma tutti con accesso limitato ai dati.

I vari utenti dovranno poi avere chiavi d’accesso diverse da inserire all’avvio di iMac, in questo modo avrete la certezza che ogni utente possa consultare solo i propri salvataggi precedenti.

Chiave d’accesso nel firmware

Un ulteriore assicurazione che si può prendere rispetto alle intrusioni esterne è rappresentata dalla possibilità di creare una password abbinata al firmware.

In questo caso se si tenta di avviare iMac da un dispositivo diverso rispetto al disco d’avvio preimpostato, verrà richiesta la password scelta e nel caso non se ne abbia conoscenza l’avvio stesso verrà interrotto.

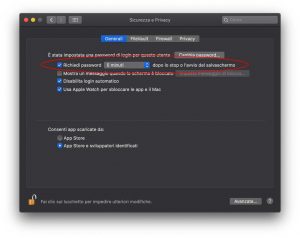

Protezione in fase di inatività

iMac ci permette di scegliere intervalli di inattività che determinano un logout immediato dell’utente che ha avviato il dispositivo.

Al successivo accesso verrà ovviamente richiesta la password personale dell’utente che per ultimo stava utilizzando il Pc.

Scopri la Mela

Scopri la Mela